Gilt für: ThreatSync

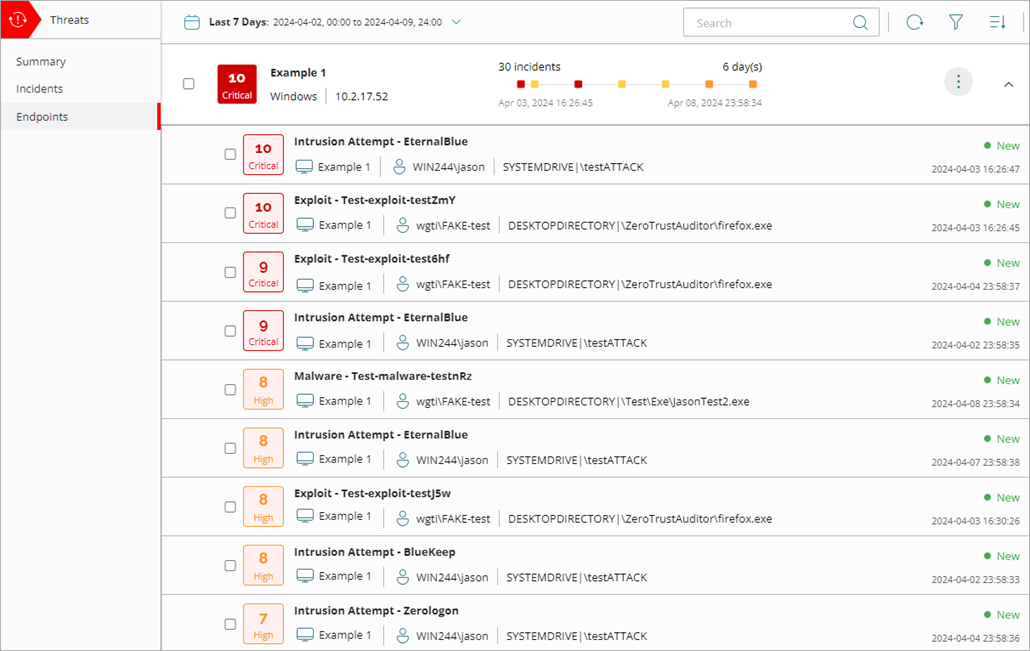

Die Seite Endpoints zeigt eine zentralisierte Liste der Endpoints und erlaubt es dem Incident Response Team, Problembehebungsaktionen für Endpoint-Geräte zu überprüfen und durchzuführen.

Um die Seite ThreatSync-Endpoints zu öffnen, gehen Sie auf Überwachen > Bedrohung > Endpoints.

Auf der Seite Endpoints können Sie:

- Endpoint-Details überprüfen

- Datumsbereiche ändern

- Vorfallslisten sortieren und filtern

- Einen Endpoint isolieren oder dessen Isolierung aufheben

- Fernsteuerung

Weitere Informationen dazu, wie Sie Aktionen auf einem Endpoint durchführen, finden Sie unter Aktionen für Vorfälle und Endpoints durchführen.

So öffnen Sie die Seite ThreatSync-Endpoints:

- Wählen Sie Überwachen > Bedrohung > Endpoints.

Die Seite Endpoints wird geöffnet.

- So zeigen Sie spezifische Endpoints auf der Seite an:

- Um eine Liste der Vorfälle für einen spezifischen Endpoint anzuzeigen, suchen Sie den Endpoint auf der Liste und klicken Sie auf

rechts in der Zeile. Weitere Informationen finden Sie unter Endpoint-Details überprüfen.

rechts in der Zeile. Weitere Informationen finden Sie unter Endpoint-Details überprüfen.

Die Vorfallsliste für diesen Endpoint wird geöffnet.

- Um detailliertere Informationen zu einem bestimmten Vorfall anzuzeigen, klicken Sie auf der Seite Vorfallsdetails auf den Vorfall. Tipp! Weitere Informationen finden Sie unter Vorfallsdetails prüfen.

Sie können von der Seite Endpoints aus direkt Aktionen an Endpoints und den zugehörigen Vorfällen durchführen. Weitere Informationen finden Sie unter Aktionen für Vorfälle und Endpoints durchführen.

Endpoint-Details überprüfen

Endpoints in der Endpoint-Liste beinhalten eine Risikobewertung des Endpoints, einen Zeitstrahl der mit dem Endpoint verbundenen Vorfälle und eine erweiterbare Liste der Vorfälle, die an dem Endpoint aufgetreten sind.

Endpoint-Risikobewertung

Das Incident Response Team kann Endpoint-Risikobewertungen nutzen, um zu untersuchen, ob ein Gerät eine Bedrohung für das Netzwerk darstellt. Risikobewertungen werden als Zahlenwert in einem quadratischen Symbol neben dem Endpoint in der Endpoint-Liste angezeigt.

Der Endpoint-Risikograd ist auf Basis der Endpoint-Risikobewertung in die folgenden Kategorien unterteilt:

- Kritisch — Werte von 9 oder 10

- Hoch — Werte von 7 oder 8

- Mittel — Werte von 4, 5 oder 6

- Niedrig — Werte von 1, 2 oder 3

ThreatSync ermittelt die Risikobewertung für einen Endpoint auf Basis der in den letzten 30 Tagen mit dem Endpoint verbundenen Vorfallsrisikobewertungen. Der Wert der höchsten für den Endpoint in den letzten 30 Jahren erkannten Vorfallsrisikobewertung ist der Wert der Endpoint-Risikobewertung. Wenn ein Endpoint beispielsweise in einem 30-Tage-Zeitraum zwei offene Vorfälle hat, von denen einer eine Vorfallsrisikobewertung von 9 und der andere eine Risikobewertung von 7 hat, dann ist die Risikobewertung des Endpoints 9.

ThreatSync nutzt nur neue und gelesene Vorfälle, um Endpoint-Risikobewertungen zu ermitteln, aber keine geschlossenen Vorfälle. Wenn ein neuer Vorfall eintritt oder ein Vorfall geschlossen wird, berechnet ThreatSync die Endpoint-Risikobewertung neu.Es kann mehrere Sekunden dauern, bis nach der Erkennung eines neuen Vorfalls neu berechnete Endpoint-Risikobewertungen in ThreatSync angezeigt werden.

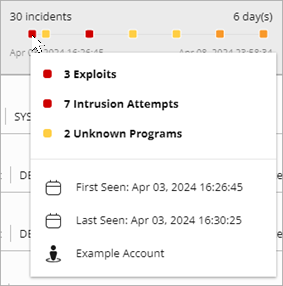

Endpoint-Zeitstrahl

Der Endpoint-Zeitstrahl zeigt die Abfolge der erkannten Vorfälle für einen vorgegebenen Zeitraum.

Der Zeitstrahl ist in farblich codierte Quadrate unterteilt. Jedes Quadrat auf dem Zeitstrahl stellt einen Tag dar. Die Farbe des Quadrats entspricht der Risikobewertung des Vorfalls mit dem höchsten Risiko des entsprechenden Tages.

Klicken Sie auf ein Quadrat, um Details über die Vorfallstypen anzuzeigen, die an dem spezifischen Tag aufgetreten sind.

Details für den ausgewählten Tag können sein:

- Vorfälle — Die Anzahl der Vorfälle pro Vorfallstyp.

- Zuerst gesehen — Datum und Uhrzeit der ersten Vorfallserkennung.

- Zuletzt gesehen — Datum und Uhrzeit der letzten Vorfallserkennung.

- Konto — Das mit dem Endpoint verknüpfte Konto.

Datumsbereiche ändern

Standardmäßig zeigt die Endpoint-Liste Endpoints, die am aktuellen Datum mit Vorfällen verbunden sind. Sie können den Datumsbereich ändern, um Endpoints von anderen Tagen zu sehen.

So filtern Sie die Endpoint-Liste nach Datumsbereich:

- Klicken Sie auf das Kalendersymbol

.

. - Wählen Sie aus der Dropdown-Liste einen dieser Zeiträume aus:

- Heute

- Gestern

- Letzte 24 Stunden

- Letzte 7 Tage

- Letzte 14 Tage

- Dieser Monat

- Letzter Monat

- Benutzerdefiniert

- Wenn Sie Benutzerdefiniert wählen, müssen Sie ein Start- und Enddatum für den benutzerdefinierten Zeitraum eingeben und dann auf Speichern klicken.

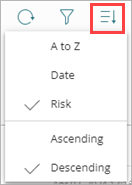

Vorfallslisten sortieren und filtern

In der Endpoint-Liste werden Endpoints standardmäßig in einer nach Risikograd absteigenden Reihenfolge sortiert, sodass die kritischsten Bedrohungen am Anfang der Liste stehen.

Sie können die Liste alphabetisch, nach Datum oder Risikograd filtern, um individuell anzupassen, welche Endpoints angezeigt werden.

So sortieren Sie die Endpoint-Liste in ThreatSync:

- Klicken Sie in der oberen, rechten Ecke der Seite Endpoints auf

.

.

Eine Dropdown-Liste wird geöffnet.

- Wählen Sie, ob Sie Vorfälle alphabetisch, nach Datum oder Risikograd und in aufsteigender oder absteigender Reihenfolge sortieren wollen.

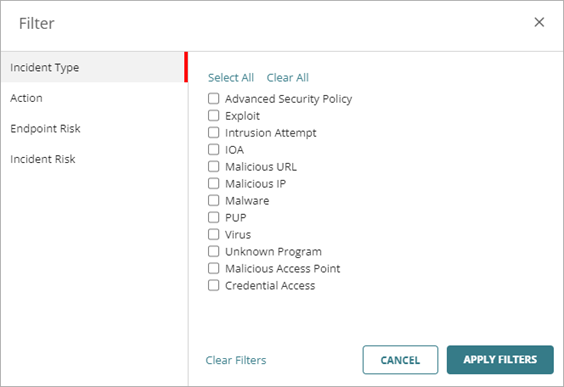

So filtern Sie die Vorfallsliste in ThreatSync:

- Klicken Sie in der oberen, rechten Ecke der Seite Endpoints auf

.

.

Das Dialogfeld Filter wird geöffnet.

- Wählen Sie eine oder mehrere Filteroptionen:

- Klicken Sie auf Filter anwenden.

Vorfallstyp

Um die Vorfallsliste nach Vorfallstyp zu filtern, wählen Sie eine oder mehrere der folgenden Optionen:

- Erweiterte Sicherheitsregel — Ausführung bösartiger Skripte und unbekannter Programme, die erweiterte Infektionstechniken nutzen.

- Exploit — Angriffe, bei denen ein bösartiger Code eingeschleust werden soll, um Prozesse mit Schwachstellen auszunutzen.

- Intrusion-Versuch — Ein Sicherheitsereignis, bei dem ein Angreifer versucht, einen nicht autorisierten Zugriff auf ein System zu erlangen.

- IOA — Angriffsindikatoren (IOA) sind Indikatoren, bei denen es sich höchstwahrscheinlich um einen Angriff handelt.

- Bösartige URL — Eine URL, die für die Verbreitung von Malware, wie beispielsweise Ransomware, erstellt wurde.

- Bösartige IP — Eine IP-Adresse, die mit einer bösartigen Aktivität verknüpft ist.

- Malware — Schadsoftware, deren Ziel es ist, Computersysteme zu schädigen, zu stören und unbefugt Zugriff darauf zu erlangen.

- PUP — Potenziell unerwünschte Programme (PUPs), die eventuell installiert werden, wenn andere Software auf einem Computer installiert wird.

- Virus — Bösartiger Code, der in Computersysteme eindringt.

- Unbekanntes Programm — Das Programm ist blockiert, weil es noch nicht von WatchGuard Endpoint Security klassifiziert wurde. Weitere Informationen dazu, was passiert, wenn Endpoint Security ein unbekanntes Programm umklassifiziert, finden Sie unter Vorfälle neu klassifizieren.

- Bösartiger Access Point — Ein nicht autorisierter WLAN Access Point, der mit Ihrem Netzwerk verbunden ist oder in Ihrem Frequenzbereich in Betrieb ist.

- Zugriff auf Zugangsdaten — AuthPoint-Vorfall, der auf einen Versuch zum Kompromittieren von Konto-Zugangsdaten hinweist.

Aktion

Um die Vorfallsliste nach der für den Vorfall durchgeführten Aktion zu filtern, markieren Sie eines oder mehrere der folgenden Kontrollkästchen:

- Zugelassen (Audit-Modus) — Es wurde ein Vorfall erkannt, jedoch keine Aktion durchgeführt, da sich das Gerät im Audit-Modus befindet.

- Verbindung blockiert — Verbindung ist blockiert.

- Prozess blockiert — Prozess wurde von einem Endpoint-Gerät blockiert.

- Gerät isoliert — Die Kommunikation mit dem Gerät ist blockiert.

- Datei gelöscht — Die Datei wurde als Malware klassifiziert und gelöscht.

- IP blockiert — Die Netzwerkverbindungen zu und von dieser IP-Adresse sind blockiert.

- Access Point blockieren — WLAN-Client-Verbindungen zu diesem bösartigen Access-Point sind blockiert.

- Prozess abgebrochen — Der Prozess wurde von einem Endpoint-Gerät beendet.

- Erkannt — Vorfall erkannt, jedoch keine Aktion durchgeführt.

- Benutzer blockiert — Vorfall bei Zugriff auf Zugangsdaten, bei dem der Benutzer in AuthPoint blockiert wurde.

Um die Vorfallsliste nach Aktionsstatus zu filtern, markieren Sie eines oder mehrere der folgenden Kontrollkästchen:

- Ausgeführt — Die angeforderte Aktion ist abgeschlossen.

- In Ausführung — Die angeforderte Aktion wird ausgeführt.

- Nicht ausgeführt — Die angeforderte Aktion wurde noch nicht ausgeführt.

- Fehler — Die angeforderte Aktion wurde nicht abgeschlossen und hat einen Fehler zurückgegeben. Weitere Informationen finden Sie unter Fehlersuche bei Vorfallsfehlern.

Endpoint-Risiko

Um die Endpoint-Liste nach Risikograd zu filtern, markieren Sie eine oder mehrere der folgenden Optionen:

- 10 — Kritisch

- 9 — Kritisch

- 8 — Hoch

- 7 — Hoch

- 6 — Mittel

- 5 — Mittel

- 4 — Mittel

- 3 — Niedrig

- 2 — Niedrig

- 1 — Niedrig

Weitere Informationen zur Festlegung von Risikograden und -bewertungen finden Sie unter Risikograde und -bewertungen in ThreatSync.

Vorfallsrisiko

Um die Endpoint-Liste nach Risikograd zu filtern, markieren Sie eine oder mehrere der folgenden Optionen:

- 10 — Kritisch

- 9 — Kritisch

- 8 — Hoch

- 7 — Hoch

- 6 — Mittel

- 5 — Mittel

- 4 — Mittel

- 3 — Niedrig

- 2 — Niedrig

- 1 — Niedrig

Weitere Informationen zur Festlegung von Risikograden und -bewertungen finden Sie unter Risikograde und -bewertungen in ThreatSync.

Einen Endpoint isolieren oder dessen Isolierung aufheben

Sie können einen oder mehrere Endpoints isolieren oder die Isolierung aufheben.

So isolieren Sie einen Endpoint:

- Wählen Sie Überwachen > Bedrohung > Endpoints.

Die Seite Endpoints wird geöffnet. - Aktivieren Sie das Kontrollkästchen neben einem oder mehreren Endpoints.

Das Menü Aktionen wird angezeigt.

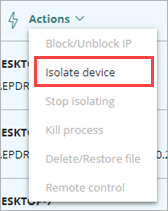

- Wählen Sie auf der Dropdown-Liste Aktionen Gerät isolieren oder wählen Sie Isolierung beenden, um die Isolierung eines Endpoints aufzuheben.

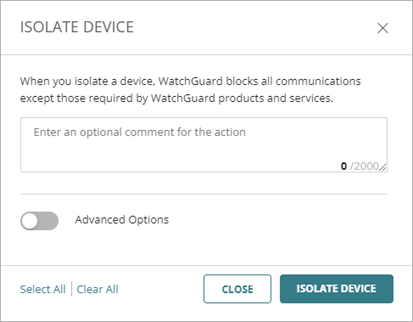

Das Dialogfeld Gerät isolieren wird geöffnet.

- (Optional) Geben Sie im Textfeld einen Kommentar für die Isolierungsaktion ein.

- (Optional) Falls Sie Ausnahmen für die Isolierung erstellen und die Kommunikation von spezifischen Prozessen zulassen wollen, aktivieren Sie Erweiterte Optionen.

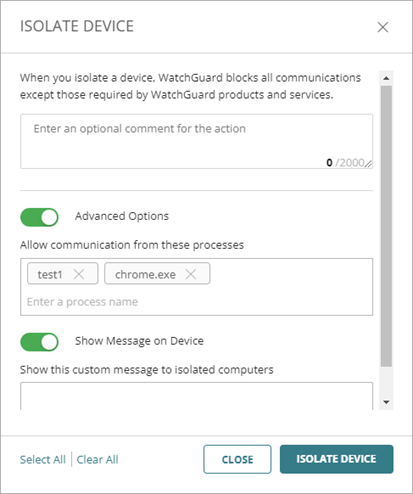

Die Abschnitte Erweiterte Optionen und Meldung auf Gerät anzeigen werden im Dialogfeld Gerät isolieren angezeigt.

- Geben Sie im Textfeld Kommunikation dieser Prozesse zulassen die Namen der Prozesse ein, die Sie als Ausnahmen für die Isolierung zulassen wollen. Geben Sie beispielsweise chrome.exe ein, um die Kommunikation von Google Chrome zuzulassen.

- (Optional) Geben Sie im Textfeld Meldung auf Gerät anzeigen eine benutzerdefinierte Meldung ein, die auf isolierten Computern angezeigt wird. Wenn Sie nicht möchten, dass auf isolierten Geräten eine Meldung angezeigt wird, deaktivieren Sie Meldung auf Gerät anzeigen.

- Klicken Sie auf Gerät isolieren.

Fernsteuerung

Mit dem Fernsteuerungstool können Sie von der Seite Endpoints aus eine Remote-Verbindung zu Windows-, MAC- und Linux-Computern in Ihrem Netzwerk für die Suche und Behebung potenzieller Angriffe herstellen.

Um diese Funktion zu nutzen, müssen Remote-Computer über Folgendes verfügen:

- Eine aktive WatchGuard Advanced EPDR-Lizenz

- Ein in Endpoint Security zugewiesenes Fernsteuerungseinstellungsprofil. Weitere Informationen finden Sie unter Einstellungen für Fernzugriff konfigurieren.

So starten Sie die ThreatSync-Fernsteuerung:

- Wählen Sie Überwachen > Bedrohung > Endpoints.

Die Seite Endpoints wird geöffnet. - Aktivieren Sie das Kontrollkästchen neben einem Endpoint.

Das Menü Aktionen wird angezeigt.

- Wählen Sie in der Dropdown-Liste Aktionen die Option Fernsteuerung.

Das Fenster Fernsteuerung für den Computer wird geöffnet.

Weitere Informationen zur Verwendung der Fernsteuerung finden Sie unter Fernzugriff-Terminal — Befehle und Parameter und Über das Fernzugriffstool.